このセクションでは、よくある問題の解決策をご紹介します。

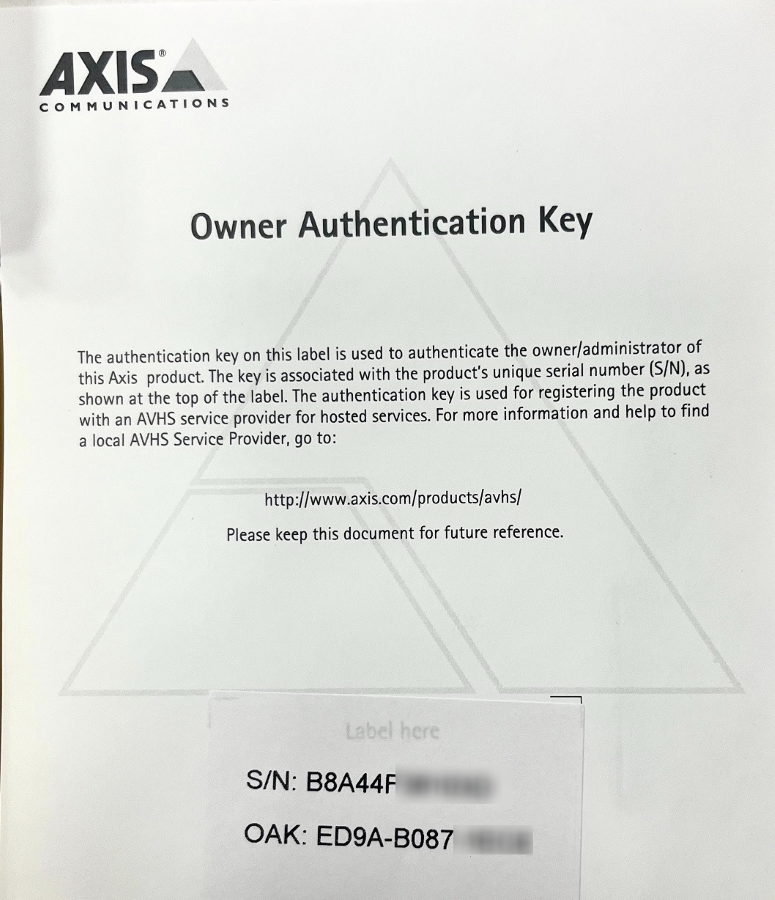

文書内でOAKキーが記載されている場所

OAKととは、Axis O3C/AVHSサービスを介してカメラ(またはその他のAxisネットワークデバイス)が登録され、システムに接続されるときに認証に必要なキーです。

OAKキーはカメラのパッケージに同梱されている説明書に印刷されています。

印刷されたOAKキーをお持ちでない場合は、カメラのインターフェースから入手できます。

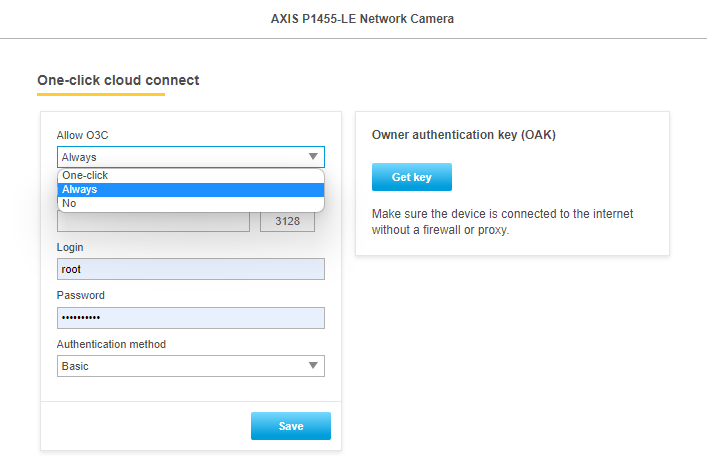

カメラのインターフェース内でOAKキーが記載されている場所

注意事項

この機能は、ファームウェアバージョン5.51.7、6.50.5.2、8.40.4、9.80.2、または10.0.0以降のカメラで使用できます。

管理者としてカメラのユーザインターフェースにログインします。カメラがこの機能を備えたファームウェアを搭載していることを確認してください(上記参照)。

OAKキーを表示するパスは、バージョンごとに異なります:

- 5.51ベースのファームウェア:セットアップ → システムオプション → サポート → システムの概要。

- 6.50ベースのファームウェア:セットアップ → システムオプション → サポート → システム概要。

- 8.40ベースのファームウェア:「システム」→「AVHS」を選択し、「OAKの取得」をクリックします。

- 9.80ベースのファームウェア:「システム」→「AVHS」を選択し、「OAKの取得」をクリックします。

- 10.0以上のファームウェア:システム→O3Cを選択し、OAKの取得をクリックします。

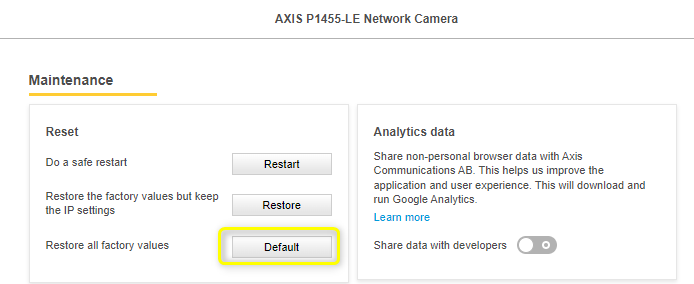

工場出荷時設定にリセットされたカメラの再接続

カメラインターフェースのDefault ボタンまたはカメラ本体のHWボタンを使用してカメラを工場出荷時設定にリセットすると、カメラはサーバから切断されます。ただし、カメラはシステムに登録されたままです。

カメラを再接続するには、カメラのO3C機能(旧バージョンのFWではAVHSとも呼ばれる)を有効にする必要があります。この機能を有効にするにはいくつかの方法があります。

- カメラ本体のボタンを押して、O3C/AVHS機能を有効にします。

- カメラに直接アクセスが非常に容易な場合、またはカメラのユーザーインターフェースにアクセスできない場合に適しています。

- Set this function in the camera user interface (Settings > System > O3C/AVHS).

- カメラと同じネットワークに接続していれば、最も簡単な方法です。

- Camera Connectorアプリケーションをインストールして開きます。

- Camera Connectorアプリケーションは、カメラ接続が前述の方法で失敗した場合に便利です。このアプリケーションには基本的な診断機能があり、問題がどこにあるかを知ることができます。しかし、ここでもカメラのユーザーインターフェースにアクセスする機能が必要です。

ヒント

カメラを工場出荷時の設定にリセットする必要がありますが、切断したくない場合は、[ デフォルト ] ボタンの代わりに[ 復元 ]ボタンを使用します。これにより、TCP/IPパラメータ設定およびO3C/AVHS設定が保持されます。

クレジットカードの認証ができないときは

クレジットカードの真正性を確認し証明するため、0ドルまたは1ドルのチャージが行われ、認証に成功した場合のみ、そのクレジットカードは次回以降のサービス支払いに使用できるものとみなされます。

チャージされた金額はカードに返金されます。

カードのチャージと追加に失敗した場合は、以下の手順に従ってください:

- 別のクレジットカードを追加してみてください。

- カードがブロックされていないか、インターネット決済が有効になっているかを確認してください。これはオンライン・バンキングで確認するか、銀行にお問い合わせください。

- 銀行に連絡し、支払い失敗の確認を依頼してください。銀行が問題を解決したら、チャージを再試行してください。

- 上記の手順で問題が解決しない場合は、ヘルプデスクにご連絡ください。

ウェブアプリケーションファイアウォール

クラウドベースの動画監視分野において、最高レベルのセキュリティを確保することが最も重要です。デジタル技術が進歩するにつれ、Webアプリケーションに対する脅威も増加しています。このような課題に対応するため、Webアプリケーションファイアウォール(WAF)は、Webアプリケーションを保護するための重要なコンポーネントとして登場しました。そのような強力なWAFの一つがModSecurityで、クラウドベースのウェブサービスのセキュリティを強化する上で極めて重要な役割を果たします。

ModSecurityの公開

ModSecurityは、オープンソースのクロスプラットフォームWebアプリケーションファイアウォールであり、Webアプリケーションの強固なセキュリティシールドとして機能するように設計されています。元々TrustwaveのSpiderLabsによって開発されたModSecurityは、SQLインジェクション、クロスサイトスクリプティング(XSS)、リモートファイルインクルード、その他の悪意のある攻撃を含むがこれに限定されない、広範な脅威からウェブアプリケーションを保護するように設計されています。

ModSecurityでセキュリティを高める

クラウドベースの動画監視アプリケーションにModSecurityを活用することで、多くの利点が得られ、強固なセキュリティ体制を確保することができます。

- OWASPがサポートする信頼性の高い保護:ModSecurityは、Open Web Application Security Project(OWASP)によって特定されたトップ10のWebアプリケーションセキュリティリスクに対する包括的な防御を提供します。この防御を強化するために、ModSecurityのコンフィギュレーションはOWASPによって維持されているコアルールセット(CRS)に基づいています。これにより、業界の最高水準の実践と最新の脅威情報を踏まえ、システムが一般的な攻撃に対して強固な防御を維持することを保証します。

- リアルタイムの脅威検出:ModSecurityはルールベースのアプローチを採用し、リアルタイムで悪意のあるトラフィックを迅速に特定し、阻止します。入ってくるHTTPリクエストとレスポンスを分析することで、攻撃が発生するとそれを検知し、軽減することができ、貴重なデータの完全性とセキュリティを守ります。

- カスタマイズされたルールセット:運用中のModSecurityルールセットは、私たちのシステムの特定のセキュリティ要件に合わせてカスタマイズされています。この柔軟性により、ModSecurityは状況に適合し、クラウドベースの動画監視システム特有な攻撃パターンに対応した標的型保護を提供します。

- 強力なログ管理とモニタリング:ModSecurityは、すべての受信リクエストとブロックされた攻撃の包括的なログを生成します。これらのログは、セキュリティインシデントの追跡と分析を容易にし、積極的な脅威の軽減を可能にします。システムが蓄積した機密データを保護するためには、警戒を怠らない監視が特に重要です。

- 幅広い連携:ModSecurityは単一のウェブサーバーやアプリケーションフレームワークに限定されません。ApacheやNginxのような一般的なウェブサーバーだけでなく、様々なプログラミング言語やコンテンツデリバリーシステムとシームレスに連携し、多様なクラウドベースのインフラとの互換性を保証します。

- 活発なオープンソースコミュニティ:オープンソースソリューションであるModSecurityは、活発な開発者およびユーザーコミュニティからもたらされる利点を享受しています。この活発なコミュニティは、ファイアウォールのエンジン機能を継続的に強化し、この類の現代的なソフトウェアに求められる新たな要件に常に対応できるようにしています。

ModSecurityとシステムの連携

ModSecurityは、ウェブアプリケーションのインフラに統合されたウェブサーバーのモジュールとして動作します。入ってくるHTTPリクエストを受信すると、ModSecurityは、事前に定義されたルールセットおよびカスタムルールセットに対してそれらを評価します。これらは、特定のユースケースに合わせて厳密に設計されています。

不審な動作を検知した場合、または既知の攻撃パターンと一致する場合、ウェブアプリケーションとのデータ交換をブロックしたり、イベントを記録したり、管理者に警告を発したりといった適切な対応を行います。